2025届Web安全校招整体态势

2025届的校招可以总结为以下几个关键词:

- 需求井喷:随着数字化转型和“网络安全法”的深入实施,企业对安全人才的需求急剧增加,不再是少数大厂和金融、政府机构在招,大量互联网公司、传统企业、安全厂商都开始组建或扩充安全团队。

- 竞争激烈:一方面需求大,大量CTF(Capture The Flag)竞赛获奖者、技术社区活跃者、自学能力强的学生涌入市场,导致优质岗位的竞争异常激烈。

- 要求“实战化”:企业不再只看理论知识和学历,更看重候选人的实际动手能力和解决真实问题的经验,一个漂亮的个人博客、一个高质量的开源项目、一段在知名漏洞平台的提交记录,远比空谈理论更有说服力。

- “白帽子”文化盛行:企业越来越倾向于招聘有“白帽子”精神的候选人,即具备良好的道德观、责任心,能够通过合法合规的方式发现并修复漏洞,而不是单纯的技术破坏者。

主要招聘类型及目标公司

2025届Web安全的校招主要面向以下几类公司:

大型互联网公司

这是Web安全校招的主力军,提供大量岗位,技术栈深,平台大。

- 代表公司:

- BAT(百度、阿里巴巴、腾讯):安全体系非常完善,岗位细分明确(如渗透测试、安全研发、应急响应、数据安全等),面试流程长,技术深度要求高。

- 字节跳动:2025年正处于高速扩张期,安全团队急需人才,面试风格相对直接,注重基础和逻辑。

- 美团、京东、拼多多、华为:这些公司业务体量大,面临的安全挑战多样,对安全人才的需求旺盛,薪资待遇非常有竞争力。

- 岗位特点:

- 安全研发/开发岗:不仅需要安全知识,还需要扎实的编程能力(通常是Go/Python),参与开发WAF、RASP、HIDS等安全产品或工具。

- 渗透测试/安全工程师岗:主要负责业务线的安全测试、漏洞挖掘、应急响应等,对漏洞的理解和利用能力要求极高。

- 安全运营/应急响应岗:7x24小时监控安全事件,进行应急响应和溯源分析,压力较大,成长快。

专业安全公司

这类公司是安全领域的“专家”,业务聚焦于安全。

- 代表公司:

- 奇安信、启明星辰、天融信:国内老牌的安全厂商,业务涵盖硬件、软件、服务等,校招岗位偏向安全产品研发、安全服务(渗透测试、风险评估)等。

- 绿盟科技、深信服:同样是行业巨头,技术实力雄厚。

- 斗象科技、漏洞盒子、补天等:更侧重于漏洞生态、众测平台、安全研究等。

- 岗位特点:

- 安全研究员:专注于漏洞挖掘、漏洞分析、漏洞预警,技术深度要求非常高,需要有很强的逆向和漏洞分析能力。

- 安全服务工程师:为客户提供渗透测试、安全咨询等服务,需要良好的沟通能力和项目经验。

- 众测平台运营:连接企业白帽子和漏洞需求,需要对漏洞生态和社区运营有理解。

金融行业

金融行业是安全的重中之重,预算充足,要求极高。

- 代表公司:

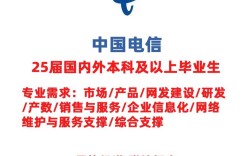

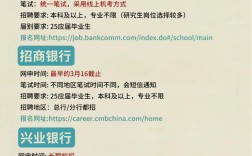

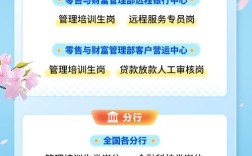

- 银行:工、农、中、建等国有大行,以及招商、浦发等股份制银行,总行科技部或信息安全部有大量岗位。

- 证券/基金公司:如中信证券、国泰君安等。

- 金融科技公司:如蚂蚁集团、京东数科(现京东科技)等。

- 岗位特点:

- 合规要求高:对背景审查非常严格。

- 业务安全与数据安全:除了Web漏洞,对交易安全、隐私保护、数据合规等要求极高。

- 稳定性优先:技术栈可能相对传统,但工作稳定,福利待遇好。

其他行业

- 游戏公司:如网易游戏、腾讯游戏等,主要关注游戏业务的安全,如反外挂、账号安全、支付安全等。

- 传统企业:如能源、制造、零售等,随着工业互联网和数字化转型,这些企业也开始重视网络安全,设立安全岗位。

核心考察知识点(硬技能)

2025届的校招笔试和面试,Web安全方向主要考察以下几个方面:

基础知识(基石,决定下限)

- 计算机网络:

- TCP/IP协议栈(三次握手、四次挥手、SYN Flood等攻击原理)。

- HTTP/HTTPS协议(请求方法、状态码、Header字段、Cookie/Session机制、HTTPS加密流程、中间人攻击)。

- DNS协议(DNS劫持、DNS污染)。

- 操作系统:

- Linux:常用命令、文件权限、进程管理、日志分析。

- Windows:基本操作、注册表、事件查看器。

- 编程语言:

- Python:必备技能,用于编写漏洞利用脚本、自动化工具、数据分析。

- PHP/Java/Go:至少精通一门,理解其Web框架(如Laravel, Spring Boot)和常见的安全问题(如反序列化、模板注入)。

Web安全核心(重点,决定上限)

- OWASP Top 10:这是圣经级别的考点,必须深入理解原理、利用方式和防御措施。

- SQL注入:联合查询、报错注入、布尔盲注、时间盲注、堆叠查询、宽字节注入等。

- XSS (跨站脚本攻击):反射型、存储型、DOM型XSS,以及CSP、X-XSS-Protection等防御。

- CSRF (跨站请求伪造):原理、利用、Token防御。

- 文件上传漏洞:绕过黑名单、MIME类型、文件内容检测、.htaccess覆盖等。

- 命令执行漏洞:常见函数、无回显命令执行、DNSLog外带、Blind Command Injection。

- SSRF (服务器端请求伪造):原理、利用(内网资产探测、Redis未授权访问等)。

- 反序列化漏洞:PHP的

unserialize()、Java的readObject()、Python的pickle等,以及相关的Gadget链。 - XXE (XML外部实体注入):原理、利用(文件读取、SSRF、DoS)。

- 业务逻辑漏洞:越权(水平/垂直)、支付漏洞、重放攻击、短信轰炸等。

- Web中间件:

Apache, Nginx, Tomcat, IIS等的配置安全和已知漏洞。

渗透测试方法论与工具

- 信息收集:子域名枚举、端口扫描、指纹识别、Google Hacking等。

- 扫描工具:Nmap, Nessus, AWVS, Burp Suite。

- 核心神器:Burp Suite 是重中之重,必须熟练掌握其Proxy, Repeater, Intruder, Decoder, Scanner等模块。

- 其他工具:SQLMap, Metasploit Framework, Wireshark。

安全开发与运维

- 安全编码规范:了解如何从编码层面避免上述漏洞。

- 安全开发生命周期:对DevSecOps有基本了解。

- 安全监控与日志分析:了解SIEM(如Splunk, ELK)的基本概念。

软实力及其他要求

- 学习能力与好奇心:安全技术日新月异,必须保持持续学习的热情和能力。

- 沟通与表达能力:能够清晰地向上级或开发同事解释漏洞原理和风险。

- 责任心与职业道德:这是“白帽子”的核心素养。

- 英语能力:阅读英文技术文档、论文、CVE公告是必备技能。

- 项目与竞赛经历:

- CTF比赛:是证明技术能力的最好方式之一,尤其是大型CTF比赛(如DEF CON CTF, XCTF)的获奖经历。

- 漏洞赏金:在HackerOne, 补天, 漏洞盒子等平台有提交记录。

- 个人技术博客/GitHub:分享学习笔记、漏洞分析、工具脚本等,是展示个人能力的名片。

面试流程与准备建议

面试流程

通常为:简历筛选 -> 笔试(技术+综合) -> 技术面试(1-3轮) -> HR面试 -> Offer。

- 笔试:以选择题、填空题、简答题为主,可能包含代码题和简单的渗透测试场景题。

- 技术面试:

- 基础面:考察计算机网络、操作系统、编程语言等基础知识。

- 深入面/主管面:重点考察Web安全漏洞的深度理解、实战经验、项目经历、技术视野,可能会现场分析一个漏洞或手写一个简单的利用脚本。

- 交叉面/总监面:考察技术广度、解决问题的思路、团队协作能力和职业规划。

准备建议

- 系统学习:不要零散地学,从《Web安全深度剖析》、《白帽子讲Web安全》等经典书籍入手,建立知识体系。

- 动手实践:搭建自己的靶场(如DVWA, sqli-labs, WebGoat),复现各种漏洞。一定要亲手去打,而不是只看理论。

- 刷题与总结:

- 刷CTFHub, BuuOJ等平台的Web题。

- 关注国内外安全社区的最新动态(如FreeBuf, 先知社区, HackerNews)。

- 把学到的知识和挖到的漏洞写成博客,加深理解。

- 准备项目:准备1-2个能体现你技术深度的项目。

- 一个简单的Web漏洞扫描器。

- 一个Burp Suite插件。

- 一个自动化渗透测试脚本。

- 对某个开源软件进行安全审计并提交漏洞。

- 模拟面试:找同学或朋友进行模拟面试,锻炼表达能力和临场反应。

2025届的Web安全校招,标志着行业正式从“小众”走向“主流”,对于求职者来说,“理论 + 实践 + 表达” 是三位一体的核心竞争力,即使现在求职,这些要求和准备方法依然是通用的,扎实的基础、丰富的实战经验和良好的沟通能力,是敲开任何一家公司安全大门的“金钥匙”。